网络安全-SQL注入原理、攻击及防御(2)

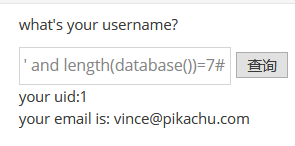

Boolean注入攻击基于布尔判断的攻击根据前面知道有个用户名是vince。vince' and length(database())=7# 没有错误此时,条件语句where username='vince' and length(database())=7是True,也就是说数据库长...

网络安全-SQL注入原理、攻击及防御(1)

SQL注入原理程序员没有遵循代码与数据分离原则,使用户数据作为代码执行。SQL注入条件用户可以控制数据的输入。原本要运行的代码拼接了用户的输入并运行。基本知识(Mysql)注入点检测页面返回正常and 1=1--+or 1=2--+页面返回异常and 1=2--+or 1=1--+添加 sl...

本页面内关键词为智能算法引擎基于机器学习所生成,如有任何问题,可在页面下方点击"联系我们"与我们沟通。

SQL注入相关内容

- 安全SQL注入

- SQL注入报错延时

- SQL注入绕过

- 绕过SQL注入

- preparedstatement SQL注入

- 预防SQL注入

- 网络安全SQL注入

- SQL注入天书

- SQL注入笔记

- 通用SQL注入

- mybatis SQL注入

- 自定义SQL注入

- xss SQL注入

- 攻击SQL注入

- 信息SQL注入

- 漏洞SQL注入

- SQL注入攻击原理

- 网络安全SQL注入漏洞

- 网络安全实验SQL注入

- mysqlg高级SQL注入

- 高级SQL注入

- 代码审计SQL注入

- SQL显错注入

- java SQL注入

- SQL注入经验

- 主键sequence SQL注入自定义操作

- dvwa SQL注入level

- 网络安全dvwa SQL注入

- web漏洞SQL注入靶场

- SQL注入攻击

- 网络安全SQL注入攻击

- SQL注入安全狗绕过

- SQL注入安全狗apache3.5.12048版本绕过

- SQL注入安全狗apache4.0.26655绕过

- jdbc SQL注入

- 网站SQL注入攻击

- spring防护xss SQL注入攻击

- mybatis-plus SQL注入

- SQL注入脚本

- wordpress SQL注入

- portswigger SQL注入实验室笔记

- 存在SQL注入

- SQL注入实验

- statement SQL注入

- SQL注入盲注

- jdbc防止SQL注入

- joomla SQL注入漏洞

- joomla SQL注入漏洞cve-2017-8917

- SQL注入占位符

SQL更多注入相关

- 防止SQL注入

- mybatis防止SQL注入

- SQL注入攻击学习笔记

- 网站SQL注入

- SQL注入详解

- SQL注入防御

- 渗透SQL注入

- SQL注入总结

- 学习笔记SQL注入

- dvwa SQL注入

- SQL注入漏洞全接触

- 网站SQL注入漏洞

- 漏洞预警SQL注入

- 避免SQL注入

- asp.net SQL注入

- xss攻击SQL注入csrf

- sqlmap SQL注入

- 级别SQL注入

- 渗透学习笔记基础SQL注入

- 加密SQL注入漏洞

- sql注入SQL sqli注入

- 全系列漏洞远程代码执行SQL注入

- dedecms SQL注入漏洞

- SQL注入防止

- web攻击手段防御SQL注入

- low级别SQL注入

- 预防SQL注入攻击

- dvwa级别SQL注入

- SQL注入攻防

- 测试web应用程序SQL注入攻击

- ubuntu论坛SQL注入

- core SQL注入漏洞

- mysql数据库SQL注入

- SQL注入入门进阶

- SQL注入攻击检测

- 编写通用SQL注入

- 斯特白帽漏洞SQL注入

- SQL注入报错

- SQL注入工具

- 云盾SQL注入

- 高危SQL注入

- 手工SQL注入