![[CTF]ctfshow web入门](https://ucc.alicdn.com/pic/developer-ecology/ebi4wp2ql3fxg_6e8bc876459b42f7a63cbd039440a0ff.png)

[CTF]ctfshow web入门

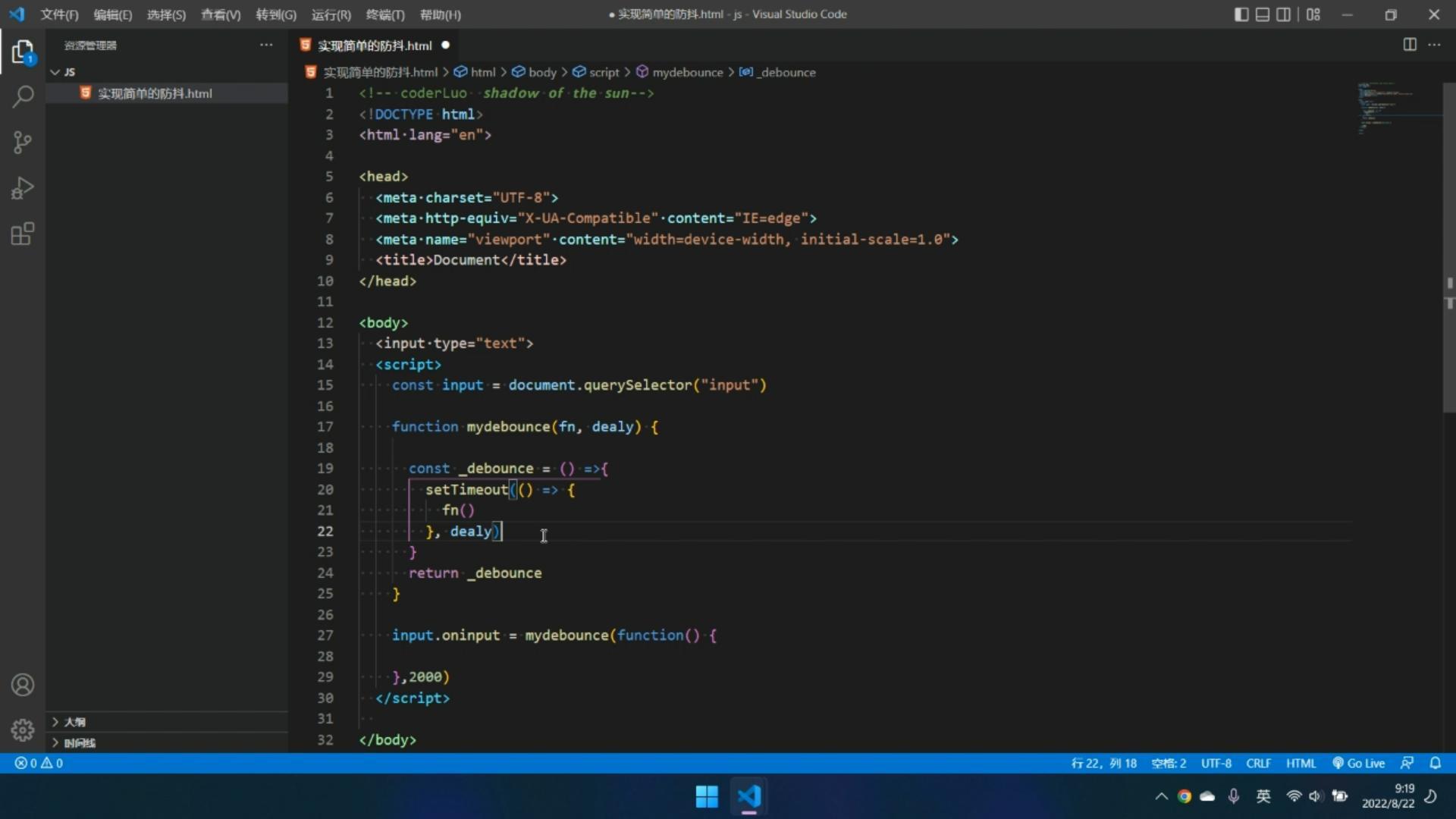

.phps 常用的备份www.zip dirsearch 指定后缀 -e zip,php,txt .git .[文件名]在linux终端中不可见 想要查看所有隐藏文件的命令是 .svn也是版本控制 交换文件 .[文件名(包含后缀)].swp考虑vim 泄漏 域名txt解析查询 域名解析 ...

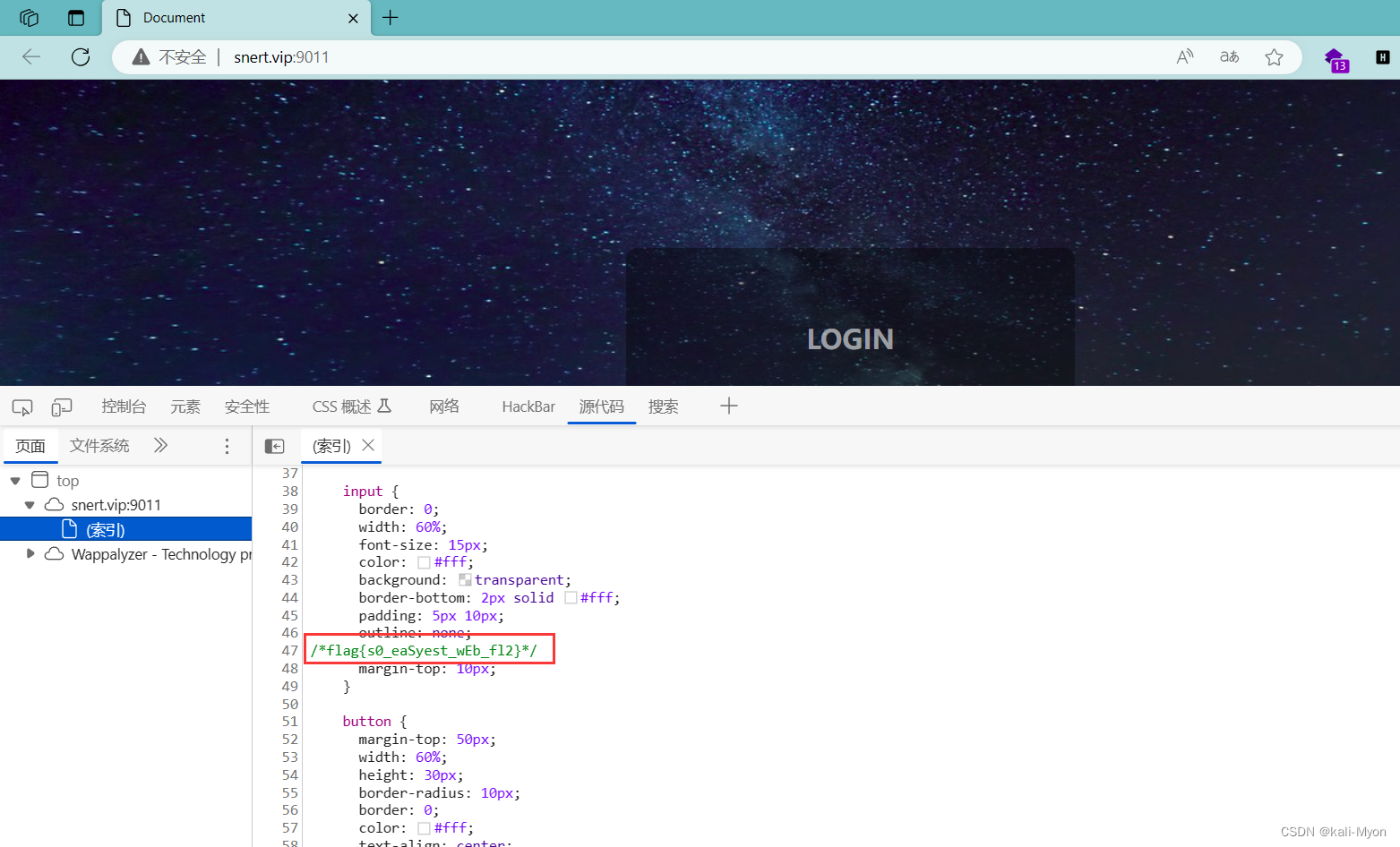

SNERT预备队招新CTF体验赛-Web(SWCTF)

1、F12根据题目提示直接F12看源代码在注释里找到flagflag{s0_eaSyest_wEb_fl2} 2、robots直接访问robots.txt得到继续访问Myon.php拿到flagflag{oH_My_bOy_You_fiNd_mE!}‘’3、game1-喂青蛙找到输出fla...

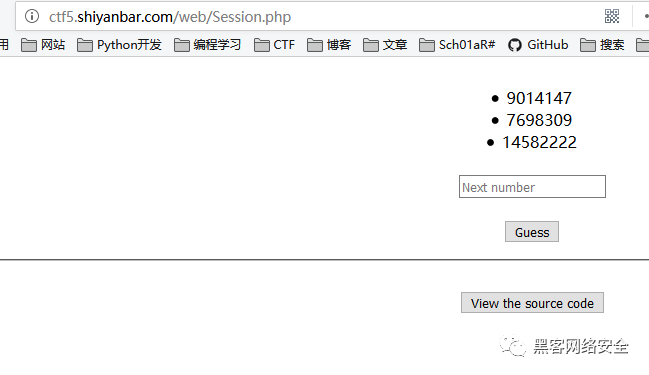

CTF夺旗赛(WEB)-Guess Next Session

猜下一个数,前面这几个数都是随机的查看源代码当传入的password和$_SESSION['password']相等时才能得到flagburp抓包需要改两处地方这两处置空,发包,得到flag最近也是水了几期文章,出差将近一个月了基本没时间做ctf相关的东西,这些东西虽然都是一些小的知识点,但是都是....

Bugku CTF web 你必须让他停下来 解题思路

启动场景发现网页一直在刷新,按F12查看源代码可以在某一次网页刷新时看到flag但是复制不了 这时你可以禁用浏览器JavaScript页面特效,再次启动场景并进行手动刷新,按F12,在某一次刷新时就可以拿到flag!

Bugku CTF web GET 解题思路

这题和上面几题比较类似 上传what参数就可以得到flag 在url中传参?what=flag 就可以拿到flagBugKu CTF web 滑稽 解题思路这个比较简单直接启动场景按F12查看网页元素 即可得到flag

【ctf】newstar week1 web&misc

CTF(Capture The Flag)是一种信息安全竞赛的形式,通常会包含多种题目类型,如web和misc。web类型的题目通常涉及到网站安全,包括常见的web漏洞,如跨站脚本攻击(XSS)、跨站请求伪造(CSRF)、SQL注入等。解决这类题目需要熟悉web安全技术,如HTTP协议、HTML、J...

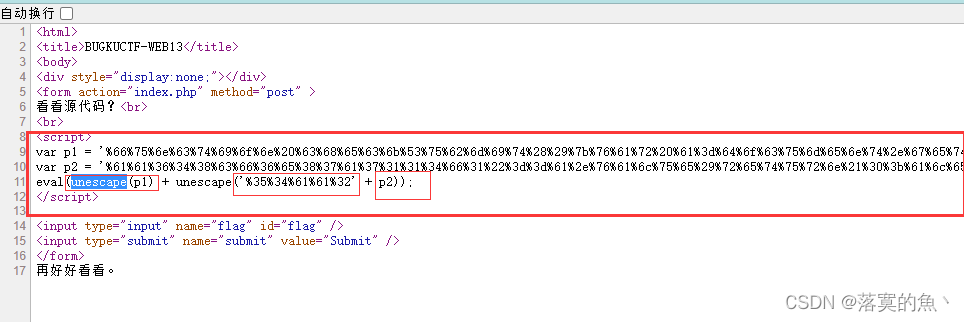

CTF BugKu平台———(Web篇②)

源代码:unescape编码:https://tool.chinaz.com/Tools/Escape.aspxPS:p1+'%35%34%61%61%32' + p2 然后提交即可67d709b2b54aa2aa648cf6e87a7114f1文件包含:file=php://filter/read...

本页面内关键词为智能算法引擎基于机器学习所生成,如有任何问题,可在页面下方点击"联系我们"与我们沟通。