![[CTF]ctfshow web入门](https://ucc.alicdn.com/pic/developer-ecology/ebi4wp2ql3fxg_6e8bc876459b42f7a63cbd039440a0ff.png)

[CTF]ctfshow web入门

.phps 常用的备份www.zip dirsearch 指定后缀 -e zip,php,txt .git .[文件名]在linux终端中不可见 想要查看所有隐藏文件的命令是 .svn也是版本控制 交换文件 .[文件名(包含后缀)].swp考虑vim 泄漏 域名txt解析查询 域名解析 ...

【ctfshow】命令执行->web45-57

前言红中(hong_zh0) CSDN内容合伙人、2023年新星计划web安全方向导师、 华为MindSpore截至目前最年轻的优秀开发者、IK&N战队队长、 吉林师范大学网安大一的一名普通学生、搞网安论文拿了回大挑校二、 阿里云专家博主、华为网络安全云享专家、腾讯云自媒体分享计划博主web...

ctfshow吃瓜杯 web

热身<?php /* # -*- coding: utf-8 -*- # @Author: h1xa # @Date: 2020-09-16 11:25:09 # @Last Modified by: h1xa # @Last Modified time: 2020-09-18 16:53:5...

ctfshow web7

题目分析打开题目后,有三个文章随便点一个之后发现网址上有个后缀 ?id=2应该是get传参的注入了在后缀上加 ?id=1||1 显示全部文章,可能是整形注入,还是盲注他这个过滤了空格,用/**/代替(详见web6 wp)解题过程盲注都是一个字一个字对比,很麻烦,所以这里...

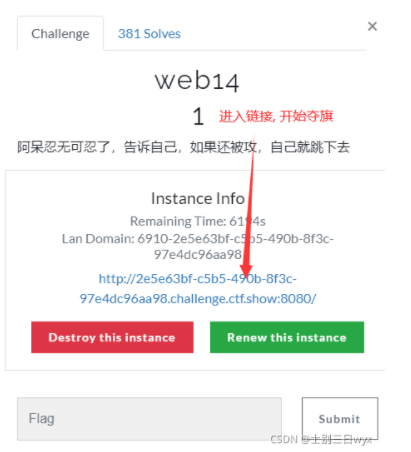

ctfshow-萌新-web14( 曲线救国-POST请求绕过获取网站敏感信息)

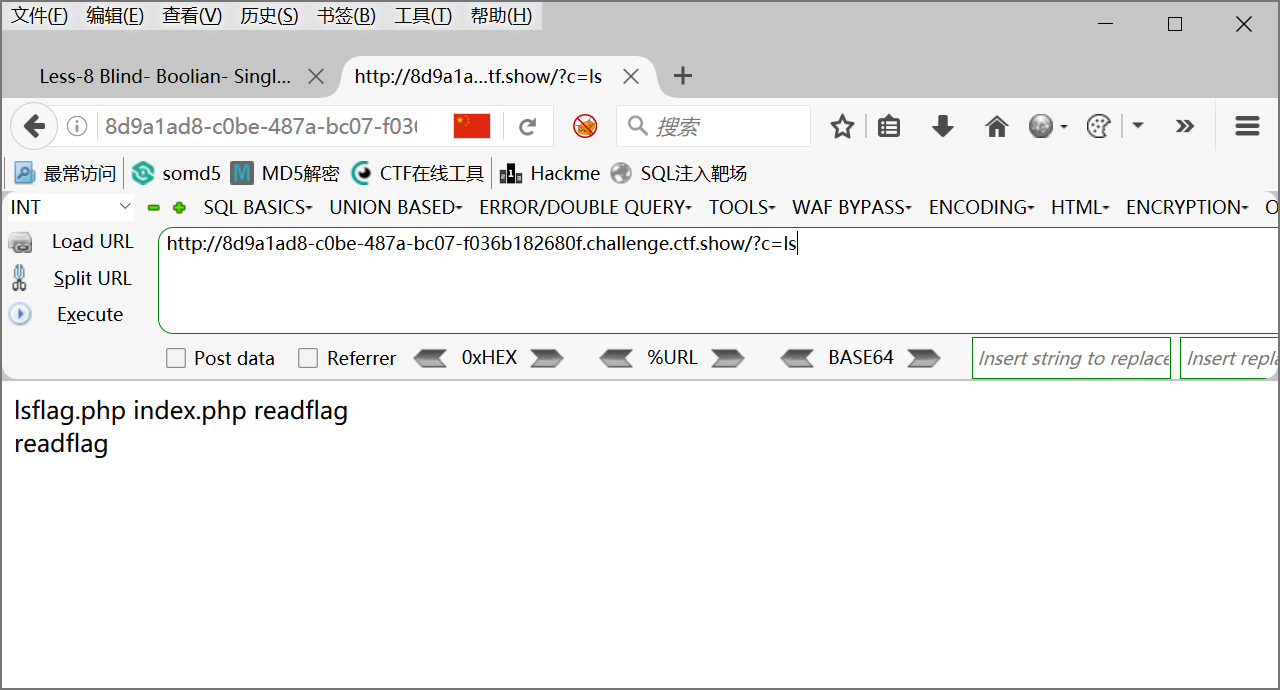

ctf.show 萌新模块 web14关, 此关卡是一个代码执行漏洞, 重点在于命令执行函数的利用方式, 源码中过滤比较严格, 尤其是过滤了分号;之后, 虽然可以用?>来代替分号, 但这样一来就只能执行一行代码, 难度较大, 需要注意的是, 源码中的过滤只针对GET请求的参数, 而未对POST...

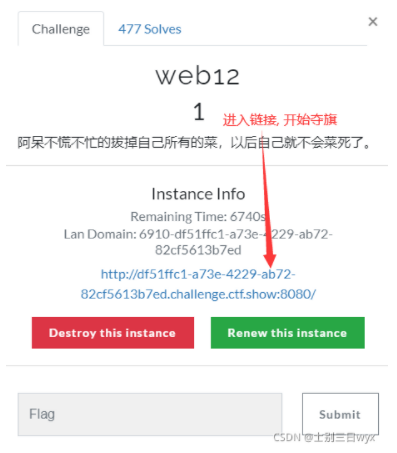

ctfshow-萌新-web12( 利用命令执行函数获取网站敏感信息)

ctf.show 萌新模块 web12关, 这一关考察的是代码执行漏洞的利用, 重点在于命令执行函数的利用方式, 推荐使用反引号(``) 或者 base64加密绕过页面中展示了部分源码, 并提示我们 falg 就在 config.php文件中, 读取文件内容即可拿到 flag首先分析一下源码重点...

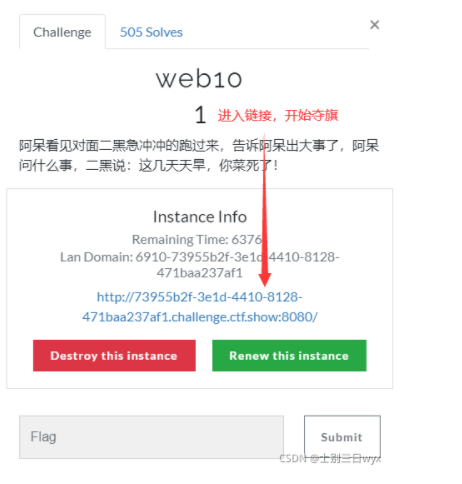

ctfshow-萌新-web10( 利用命令执行漏洞获取网站敏感信息)

ctf.show 萌新模块 web10关,这一关考察的是命令执行漏洞的利用,闯关者需要知道3个以上PHP命令执行函数的使用,推荐使用 passthru() 页面中展示了部分源码,并提示我们 flag 在 config.php 文件中源码中过滤了 system,exec,high...

ctfshow-萌新-web6( 利用二进制绕过获取网站敏感信息)

ctf.show 萌新模块 web6关,这一关的考点是intval()函数转换字符串的特性,以及SQL注入漏洞的绕过方式,源码中过滤了单双引号,or,加减乘除号,叹号,异或,hex,select等关键字,推荐使用二进制绕过 页面中展示了部分源码...

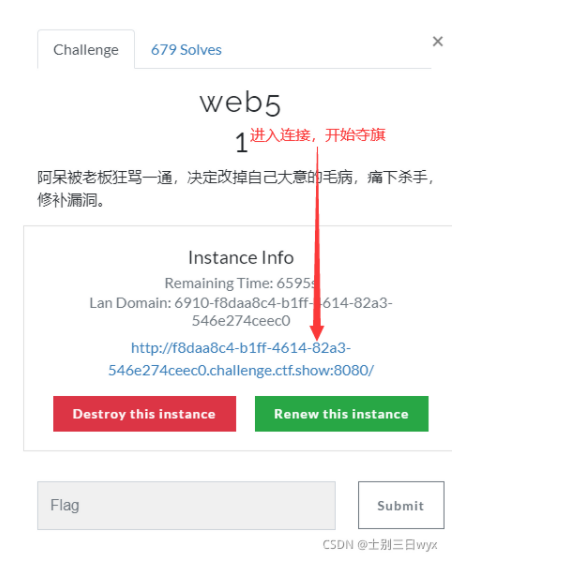

ctfshow-萌新-web5( 利用位运算符控制SQL获取网站敏感信息)

ctf.show 萌新模块 we5关,这一关考察的是intval()函数转换字符串的特性和SQL注入的绕过思路,这一关过滤了单双引号,or,斜杠,加减乘除号,叹号,括号,select等关键字,推荐使用取反运算符(~)来控制SQL语句...

ctfshow-萌新-web1( 利用intval函数的特性获取敏感数据)

ctf.show 萌新模块的web1关, 这一关考察的是intval()函数转换字符串时的特性以及SQL的拼接绕过 这一关直接就给了源码, 并提示我们 id = 1000 时, 就是flag 先分析一下源码, 首先是 intval()函数将参数id转换为数值型, id > ...

本页面内关键词为智能算法引擎基于机器学习所生成,如有任何问题,可在页面下方点击"联系我们"与我们沟通。