[帮助文档] 跨地域容灾时如何设置网络与安全

本文介绍容灾前需要准备的网络与安全设置操作,包括可用区、网络交换机和安全组映射。

[帮助文档] ECS容灾如何设置网络与安全

本文介绍容灾前需要准备的网络与安全设置操作,包括网络交换机和安全组映射。

【专栏】30 个思科设备巡检命令,值得每位网络工程师收藏!

在网络工程领域,思科设备一直占据着重要的地位。对于网络工程师来说,熟练掌握思科设备的巡检命令是必不可少的技能。本文将为大家介绍 30 个思科设备巡检命令,这些命令涵盖了设备的各个方面,是每位网络工程师都应该收藏的宝贵财富。 一、设备基本信息巡检 show version:查看设备的版本信息,包括硬件...

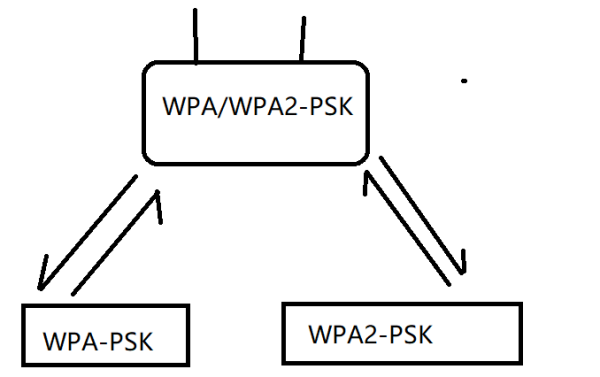

深入剖析思科 WLC WPA2 PSK 身份验证:保障无线网络安全的关键

在当今数字化时代,无线网络已经成为人们生活和工作中不可或缺的一部分。然而,随之而来的网络安全问题也日益凸显。为了确保无线网络的安全性,思科推出了 WLC WPA2 PSK 身份验证技术。本文将对思科 WLC WPA2 PSK 身份验证进行详细介绍,帮助读者更好地了解和应用这一技术。 WLC WPA2...

[帮助文档] 云虚拟主机基础设施安全、网络安全以及数据安全说明

云虚拟主机的云上安全主要包括基础设施安全、网络安全以及数据安全。其中,基础设施安全主要指通过集成其他安全产品,巩固云虚拟主机的安全体系,起到较好的防护效果;网络安全通过端口限制、安全防护等控制方式,可有效提升资源间互访时的安全性。数据安全主要指提供服务器端加密和客户端加密,可有效防止数据在云端的潜在...

[帮助文档] 专有网络VPC的基础设施安全

本文为您介绍专有网络VPC基础设施安全的相关内容。

[帮助文档] 网络信息侵权, 导致商业纠纷

案例一:仿冒品牌购物网站诱导用户登录下单,侵犯权利人商标权案例简介2023 年 5 月,阿里云收到某购物网站 A 举报,发现阿里云客户名下网站***ng.shop 仿冒了其官方电商网站,诱导网民通过虚假网站登录和购买商品。阿里云根据举报方提供的商标注册证以及官方网站页面,比对侵权网站内容,发现该网站...

思科与IBM构建网络和云端安全业务合作

思科与IBM将联手构建多领域的安全业务合作,涉及安全产品、服务、威胁情报、云环境等方面。 据悉,思科的安全套件将与IBM旗下QRadar、端点、云环境进行全面对接。同时,IBM Global Services也将通过托管安全服务方式支持思科各款产品。 思科将为IBM的QRadar安全分析平台构建应用...

思科与IBM合力解决网络犯罪问题 提升客户安全水平

思科与IBM安全近日宣布,双方将合力应对日益增长的全球网络犯罪威胁。依照全新协议,思科与IBM安全将在产品、服务和威胁情报领域展开密切合作,以提升客户安全水平。 思科安全解决方案将与IBM的QRadar进行集成,跨越网络、终端和云为企业保驾护航。与此同时,客户也能享受到IBM全球服务对思科产品所提供...

思科:网络可见化仍然是安全的数字化转型改造的关键

据Terry Greer-King介绍说,借助访问分析来处理事故是未来信息安全的大趋势。 涉及到数字化转型改造的安全隐患问题,最好是通过采用更好的网络可视化来解决,据思科英国、爱尔兰和非洲市场网络安全主管Terry Greer-King在接受Computer Weekly的记者专访时表示。 此外,从...

本页面内关键词为智能算法引擎基于机器学习所生成,如有任何问题,可在页面下方点击"联系我们"与我们沟通。

网络安全相关内容

- 构筑安全网络

- 安全网络策略

- 安全网络实践

- 网络服务安全

- ssh安全网络

- 安全访问网络

- 加密安全网络

- 网络信息安全安全

- 安全网络信息

- 网络安全概述

- 网络设备安全

- 企业网络安全

- 网络保障安全

- 安全网络防火墙

- 安全检查网络

- 保障安全网络

- 安全网络信息安全

- 安全网络数据

- 网络安全安全网络

- 安全云计算网络实践

- 构筑安全堡垒网络策略

- 网络安全可信云服务

- 云计算网络构建安全

- 构筑安全云计算网络信息策略

- docker网络安全

- 网络计算机网络安全

- 安全网络漏洞

- 安全网络防护

- 防御安全网络

- 安全网络防护策略

- 网络构建安全

- 安全类网络

- 安全通信网络

- ssl tls安全网络

- 网络隐私安全

- 前端网络安全

- 游戏网络安全

- 网络操作系统安全

- 平台网络安全

- 网络等保测评安全

- 网络定级安全

- 网络安全云网络

- 安全网络端点

- 公有云网络安全服务secaas

- 守护网络安全

- dataworks打通网络排查安全

- 安全网络网络安全

- 安全网络访问控制

网络更多安全相关

- 网络网络安全密码安全

- 网络大数据安全

- 安全网络防御

- 安全漏洞网络

- 思科安全网络

- 安全网络安全网络

- 安全网络企业

- 安全资讯网络攻击

- 安全网络设备

- 安全资讯工信部网络

- 资讯安全网络

- 设备安全网络

- fido监管安全可信网络

- 安全网络黑客

- 网络优化安全保障

- 安全网络投入

- dns监测网络安全

- 网络规模安全

- wifi安全网络

- 安全上半年网络数据

- 网络代码安全

- 峰会网络安全

- 计算机网络网络安全数据sa

- 游戏安全资讯网络游戏行业

- 安全资讯微软网络

- 构建安全网络

- 安全微软补丁网络

- 安全网络攻防

- 安全风险网络

- 安全资讯网络事件

- 游戏安全网络漏洞

- 网络探测安全

- 网络成本攀升应用层安全预算

- 网络工具安全

- 资讯网络企业安全

- 安全专项网络

- 网络百度安全