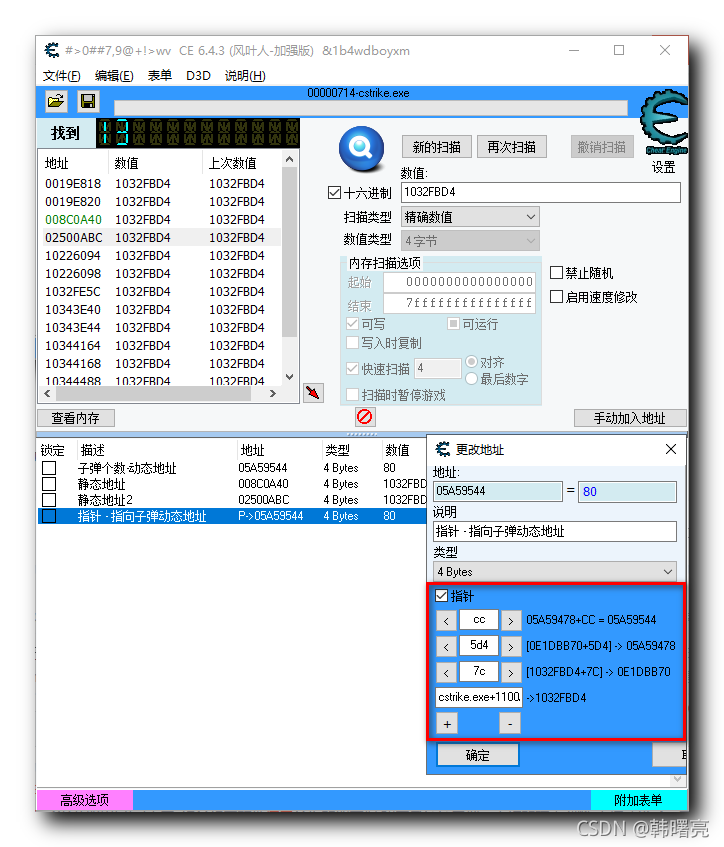

【Windows 逆向】使用 CE 工具挖掘关键数据内存真实地址 ( 逐层分析分析 静态地址 到 动态地址 的寻址 + 偏移 过程 ) ★(一)

文章目录前言一、上一篇博客中获取到的静态地址二、第一层静态地址 cstrike.exe+1100ABC三、第二层地址四、第三层地址五、第四层地址六、静态地址 到 动态地址 的寻址 + 偏移 过程总结前言在博客 【Windows 逆向】使用 CE 工具挖掘关键数据内存真实地址 ( CE 找出子弹数据内...

本页面内关键词为智能算法引擎基于机器学习所生成,如有任何问题,可在页面下方点击"联系我们"与我们沟通。

社区圈子

相关实验场景

更多

Windows工具相关内容

- 工具Windows

- Windows工具简介

- Windows debug工具简介

- c#开源Windows工具

- 开源Windows工具

- c# Windows工具

- Windows工具sftp

- Windows工具网盘

- Windows工具实例

- Windows工具开机

- Windows卸载工具

- Windows工具构建

- Windows系统工具

- 工具Windows版本

- Windows激活工具

- Windows工具远程连接

- Windows远程桌面工具

- Windows工具镜像

- Windows补丁工具构建

- Windows工具代码

- Windows工具下载

- Windows下载工具

- Windows cpu工具

- Windows office工具

- ubuntu Windows工具

- Windows日志工具

- Windows服务器管理工具

- Windows端口转发工具

- Windows移植工具

- Windows调试器工具

- Windows工具调试

- Windows工具结构

- Windows ce工具数据内存

- Windows地址遍历工具结构数据

- Windows工具内存地址

- Windows ce工具内存地址

- Windows工具数据

- Windows工具访问

- Windows工具挖掘数据地址

- Windows工具数据内存地址逐层

- Windows官方工具

- Windows文件夹工具

- Windows工具rename

- tab标签Windows cmd工具

- Windows cmd工具

- Windows工具连接

- Windows内存分析工具

- Windows远程工具

Windows更多工具相关

Windows您可能感兴趣

- Windows客户端

- Windows开机

- Windows代码

- Windows电脑

- Windows功能

- Windows cmd

- Windows ctf

- Windows docker

- Windows操作系统

- Windows文本

- Windows安装

- Windows server

- Windows系统

- Windows服务器

- Windows linux

- Windows配置

- Windows ecs

- Windows phone

- Windows服务

- Windows开发

- Windows文件

- Windows环境

- Windows R2

- Windows程序

- Windows IIS

- Windows部署

- Windows设置

- Windows方法

- Windows报错

- Windows命令