PHP代码审计三

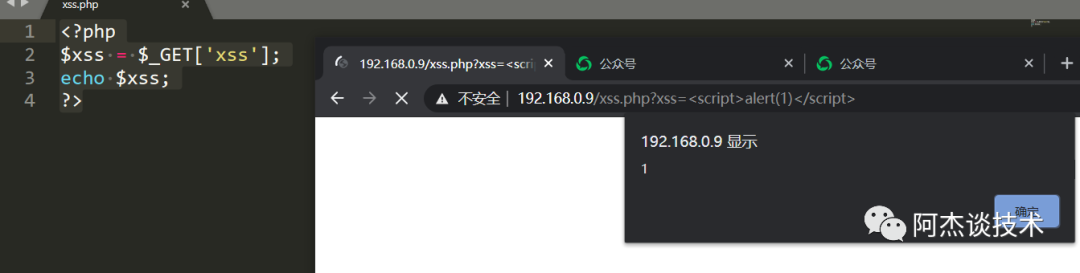

XSS漏洞反射型 XSS 漏洞它通过给别人发送带有恶意脚本代码参数的 URL,当 URL 地址被打开时,特有的恶意代码参数被 HTML 解析、执行。它的特点是非持久化,必须用户点击带有特定参数的链接才能引起。变量直接输出<?php $xss =...

PHP代码审计二

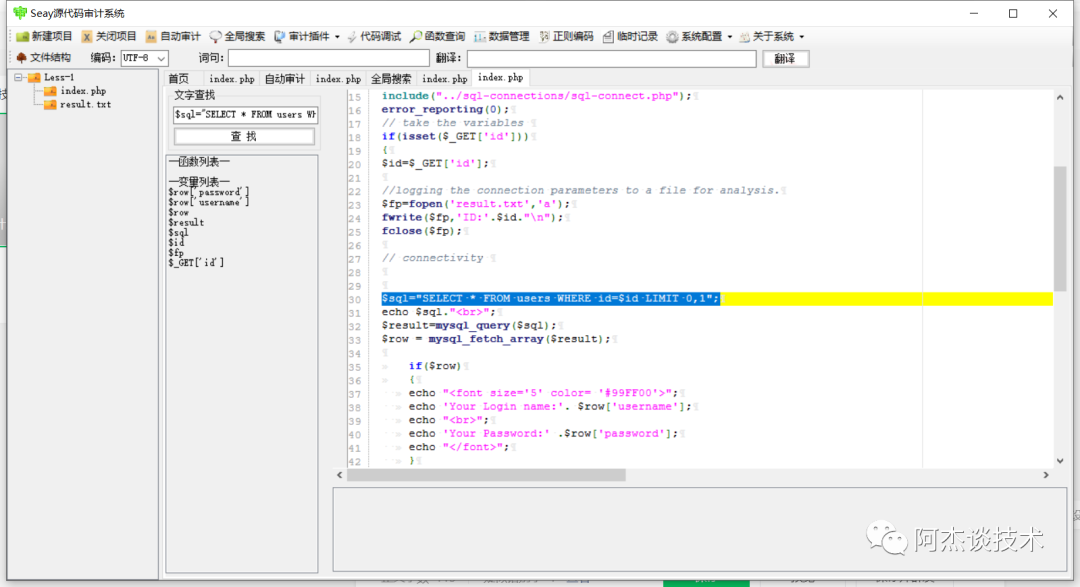

SQL注入漏洞总体分为两种:数字注入 字符注入当输入的参数为整型时,则可认为是数字型注入比如:ID、年龄、页码等都可认为是数字型注入 不需要单引号来闭合当输入的参数为字符串时,称之为字符型 需要单引号闭合数字注入使用seay源码审计工具 打开对应源代码 搜索selectid这里...

php代码审计之——phpstorm动态调试

xdebug调试调试环境部署xdebug的版本需要与PHP版本相对于,所以不要轻易改变PHP环境版本。0 配置php解析器1 下载对应版本的xdebugxdebug官网下载地址:https://xdebug.org/download.php你需要仔细分析和选择要下载的对应版本,否则无法调试。由于非常...

PHP代码审计之PHP危险函数总结

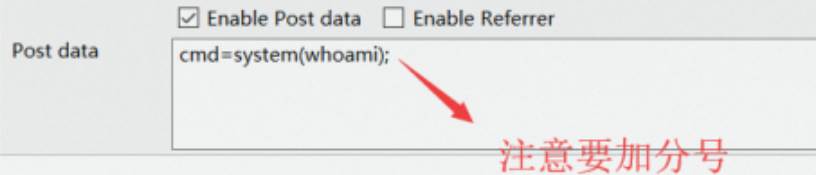

代码执行相关函数eval()#传入的参数必须为PHP代码,需要以分号结尾。#执行多行代码eval(phpinfo());eval($_POST[‘cmd’]);assert()#执行单行代码与eval类似,字符串被 assert() 当做 PHP 代码来执行assert($_POST[‘CMD]);...

PHP代码审计系列(一) 基础:方法、思路、流程

免责声明本文仅用于技术讨论与学习,利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。只供对已授权的目标使用测试,对未授权目标的测试作者不承担责任,均由使用本人自行承担。文章正文工具Fotify|代码审计静态扫描工具,商业化静态代码扫描工具,误报...

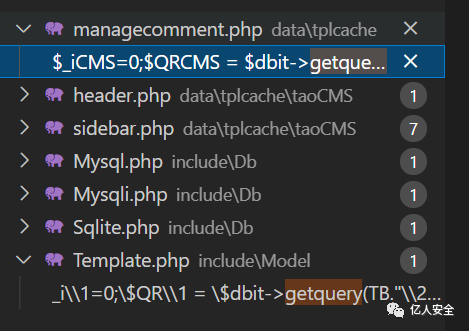

PHP代码审计之taocms(三)

getquery可以看到该方法没有合适的调用,都是在一些模板文件中用于加载数据,所以直接放弃updatelistcategory看到这里的调用,发现是经过这个add_one处理过的,不是传参的那个statusadd_one处理POST传输的数据,对数据了过滤转义,然后返回值,所以不存在注入而在upd...

PHP代码审计之taocms(二)

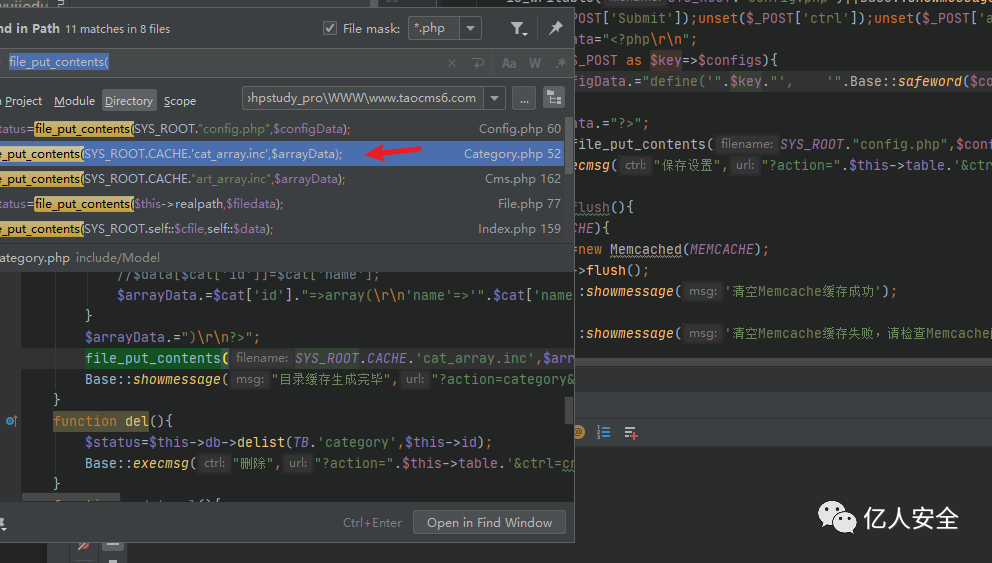

5.缓存文件getshell我们在搜索危险函数的时候发现一处很有可能getshell的地方,我们先看这里的$arrayData是否可控。这里代码37行的 $o 也就是对应代码49行的 $cat 数组中的内容是从数据库中 cms_category 表中获取的。那么如果这里表中的内容是我们可以控制的那么...

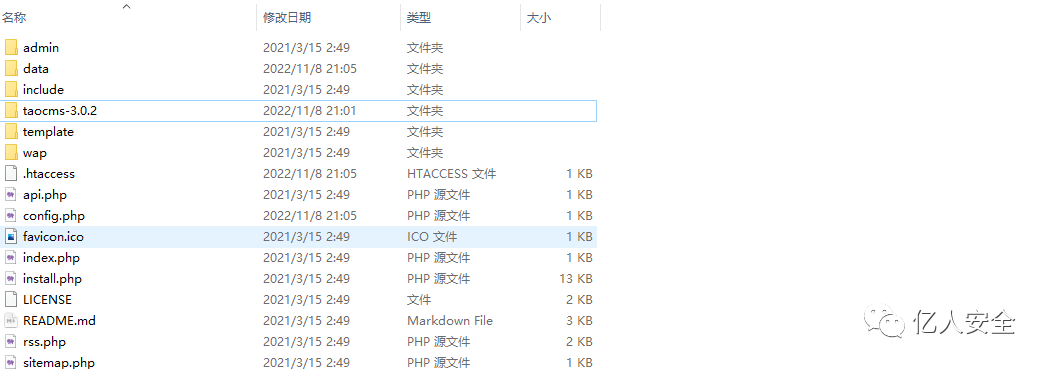

PHP代码审计之taocms(一)

环境搭建:首先我们来分析该系统的路由信息,以及如何进行参数的构造。路由分析:该系统有两个路由,一是前台功能点路由,二后台功能点路由,但两个路由代码类似只不过后台路由添加了session校验,我们先来看看前台路由是怎么构造的。前台路由放在api.php文件中。在common.php中22行代码处中调用...

【粉丝福利】PHP代码审计之wuzhicms(三)

前台sql注入还是在搜索select的时候 发现在mysql.class文件下有一个函数里面有select 并且后面的拼接也没有任何的过滤然后我们搜索哪里调用了这个函数首先是在api目录下的sms_check文件中发现调用了get_one函数 并且参数是通过前面的$code拼接我们可以看到code ...

【粉丝福利】PHP代码审计之wuzhicms(二)

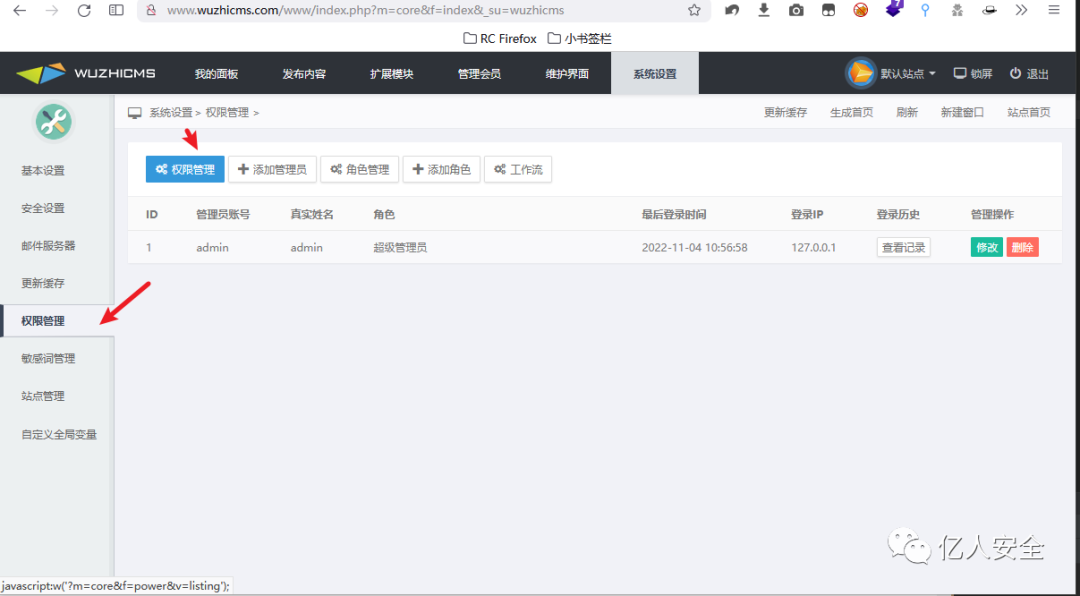

3.csrf在测试功能点:系统设置 => 权限管理 => 添加管理员 处我们点击提交通过提示我们了解到必须存在一个前台账户,然后才可以将前台账户绑定为系统管理员,而前台账户是可以注册的。路径:/index.php?m=core&f=power&v=add&&...

本页面内关键词为智能算法引擎基于机器学习所生成,如有任何问题,可在页面下方点击"联系我们"与我们沟通。