[帮助文档] 如何联合部署DDoS高防和WAF提升网站防护能力

如果您的网络遭受的攻击既有流量型攻击,又混杂精巧的Web应用层攻击时,单一使用一种网络安全防护产品无法起到全面的防护效果,我们推荐您组合使用阿里云DDoS高防和Web应用防火墙(Web Application Firewall,简称 WAF)。本文介绍了为业务同时部署DDoS高防和WAF时的配置指导...

[帮助文档] Web应用防火墙(WAF)为网站或App业务提供一站式安全防护

Web应用防火墙(Web Application Firewall,简称WAF)为您的网站或App业务提供一站式安全防护。WAF可以有效识别Web业务流量的恶意特征,在对流量清洗和过滤后,将正常、安全的流量返回给服务器,避免网站服务器被恶意入侵导致性能异常等问题,从而保障网站的业务安全和数据安全。

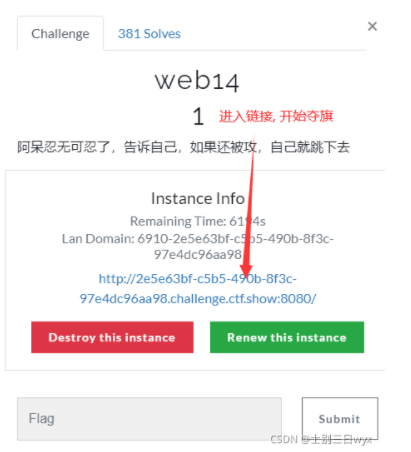

ctfshow-萌新-web14( 曲线救国-POST请求绕过获取网站敏感信息)

ctf.show 萌新模块 web14关, 此关卡是一个代码执行漏洞, 重点在于命令执行函数的利用方式, 源码中过滤比较严格, 尤其是过滤了分号;之后, 虽然可以用?>来代替分号, 但这样一来就只能执行一行代码, 难度较大, 需要注意的是, 源码中的过滤只针对GET请求的参数, 而未对POST...

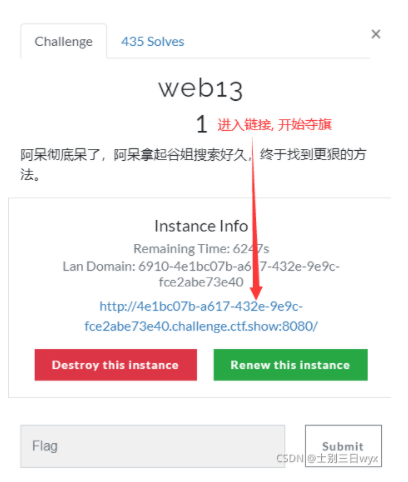

ctfshow-萌新-web13( 利用代码执行漏洞获取网站敏感文件)

ctf.show 萌新模块 web13关, 这一关的考点是代码执行漏洞, 需要灵活的运用各种命令执行函数, 源码中过滤了system, exec, highlight函数, cat命令, congfig, php, 点和分号等关键字, 推荐使用反引号`` 进行绕过 页面中展示了部分源码, 并提示 f...

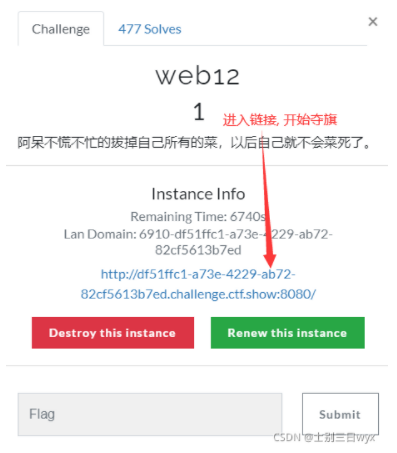

ctfshow-萌新-web12( 利用命令执行函数获取网站敏感信息)

ctf.show 萌新模块 web12关, 这一关考察的是代码执行漏洞的利用, 重点在于命令执行函数的利用方式, 推荐使用反引号(``) 或者 base64加密绕过页面中展示了部分源码, 并提示我们 falg 就在 config.php文件中, 读取文件内容即可拿到 flag首先分析一下源码重点...

ctfshow-萌新-web11( 利用命令执行漏洞获取网站敏感文件)

ctf.show 萌新模块 web11关, 这一关考察的是命令执行漏洞的利用, 源码中过滤了一部分命令执行函数和文件查看的命令, 推荐使用 passthru()函数配合 more命令获取敏感文件中的flag页面中展示了一部分源码, 并提示flag就在 config.php文件中 源码过滤了...

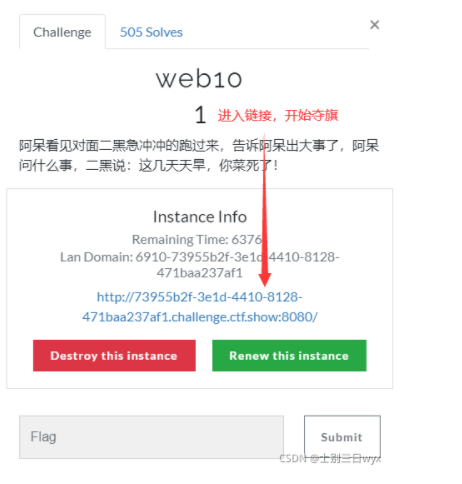

ctfshow-萌新-web10( 利用命令执行漏洞获取网站敏感信息)

ctf.show 萌新模块 web10关,这一关考察的是命令执行漏洞的利用,闯关者需要知道3个以上PHP命令执行函数的使用,推荐使用 passthru() 页面中展示了部分源码,并提示我们 flag 在 config.php 文件中源码中过滤了 system,exec,high...

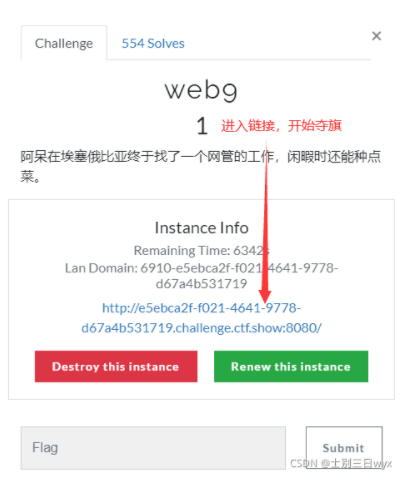

ctfshow-萌新-web9( 利用命令执行漏洞读取网站敏感文件)

ctf.show 萌新模块 web9关,这一关考察的是命令执行漏洞的利用方式,使用PHP的命令执行函数执行系统命令,读取网站根目录下的配置文件,获取flag页面中展示了部分源码,很明显是作者提示我们利用命令执行漏洞,并提示 flag 就在 config.php 文件中提交的参数中必须包含 syste...

ctfshow-萌新-web6( 利用二进制绕过获取网站敏感信息)

ctf.show 萌新模块 web6关,这一关的考点是intval()函数转换字符串的特性,以及SQL注入漏洞的绕过方式,源码中过滤了单双引号,or,加减乘除号,叹号,异或,hex,select等关键字,推荐使用二进制绕过 页面中展示了部分源码...

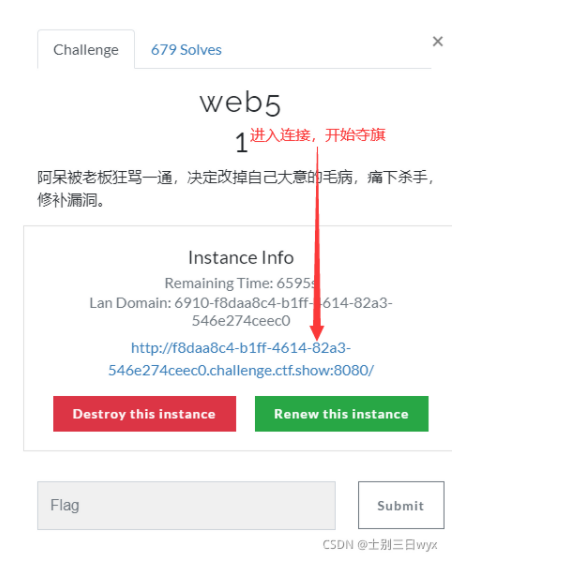

ctfshow-萌新-web5( 利用位运算符控制SQL获取网站敏感信息)

ctf.show 萌新模块 we5关,这一关考察的是intval()函数转换字符串的特性和SQL注入的绕过思路,这一关过滤了单双引号,or,斜杠,加减乘除号,叹号,括号,select等关键字,推荐使用取反运算符(~)来控制SQL语句...

本页面内关键词为智能算法引擎基于机器学习所生成,如有任何问题,可在页面下方点击"联系我们"与我们沟通。

web网站相关内容

- web目录网站

- web网页网站

- web访问网站

- 网站web网页

- web网站服务

- 电脑web网站

- 网站web结构java编程

- 框架开发web网站

- 网站购买web

- flutter web网站

- 网站流量web

- 网站流量日志分析数据可视化web学习笔记

- web网站工具

- web网站目录

- web域名访问网站

- web网站无法访问

- web开发人员网站

- web漏洞网站

- ctfshow web漏洞网站敏感

- web函数网站

- web命令网站

- ctfshow web命令漏洞网站

- web网站链接

- web网站绑定域名

- web网站域名

- python-flask框架开发web网站课程

- web网站访问

- web ip访问网站

- web解析网站

- 网站信息web

- 网站访问web

- web网站配色

- web网站压力测试工具

- 高性能web网站几点

- 安装web网站

- web iis网站

- web网站图片