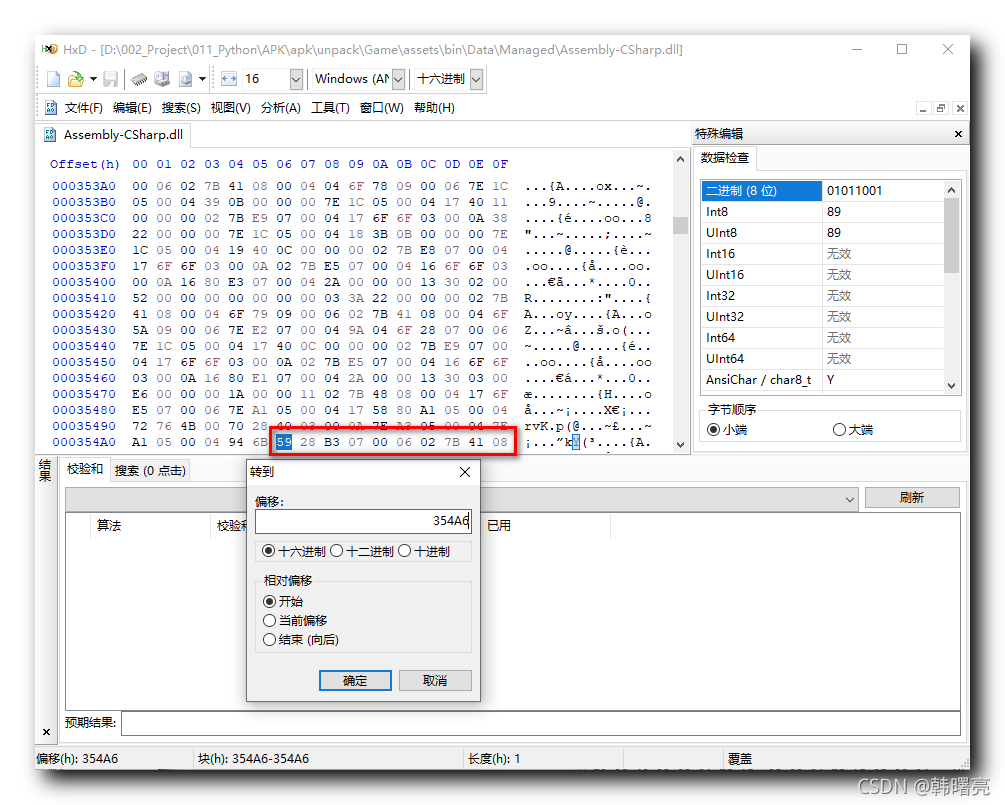

【Android 逆向】修改运行中的 Android 进程的内存数据 ( 使用 IDA 分析要修改的内存特征 | 根据内存特征搜索修改点 | 修改进程内存 )

文章目录一、使用 IDA 分析要修改的内存特征二、根据内存特征搜索修改点三、修改进程内存一、使用 IDA 分析要修改的内存特征在前的博客 【Android 逆向】逆向修改游戏应用 ( 分析应用结构 | 定位动态库位置 | 定位动态库中的修改点 | 修改动态库 | 重打包 ) 中 , 已经分析过该动态...

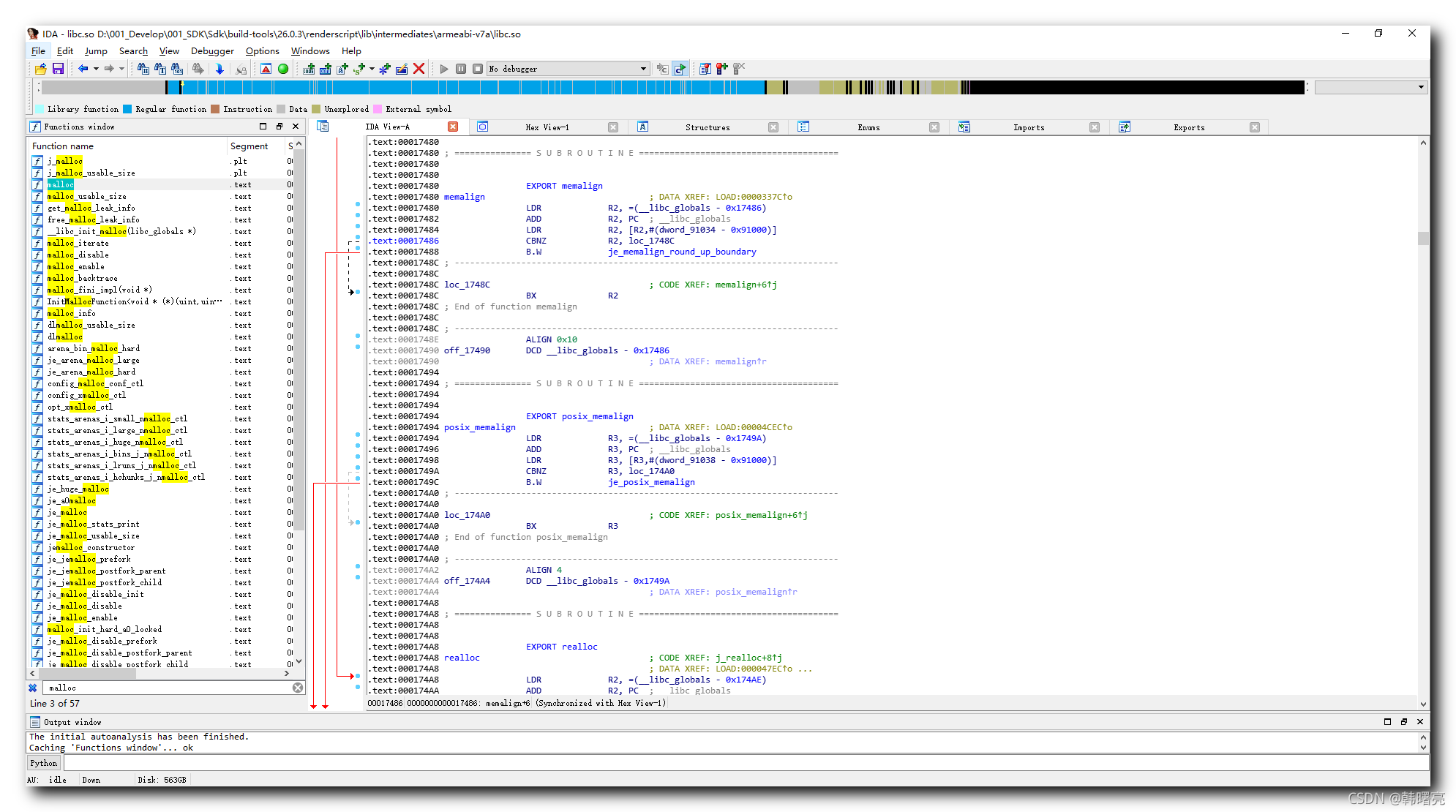

【Android 逆向】arm 汇编 ( 使用 IDA 解析 arm 架构的动态库文件 | 分析 malloc 函数的 arm 汇编语言 )

文章目录一、分析 malloc 函数的 arm 汇编语言一、分析 malloc 函数的 arm 汇编语言在上一篇博客 【Android 逆向】arm 汇编 ( 使用 IDA 解析 arm 架构的动态库文件 | 使用 IDA 打开 arm 动态库文件 | 切换 IDA 中汇编代码显示样式 ) 打开并配...

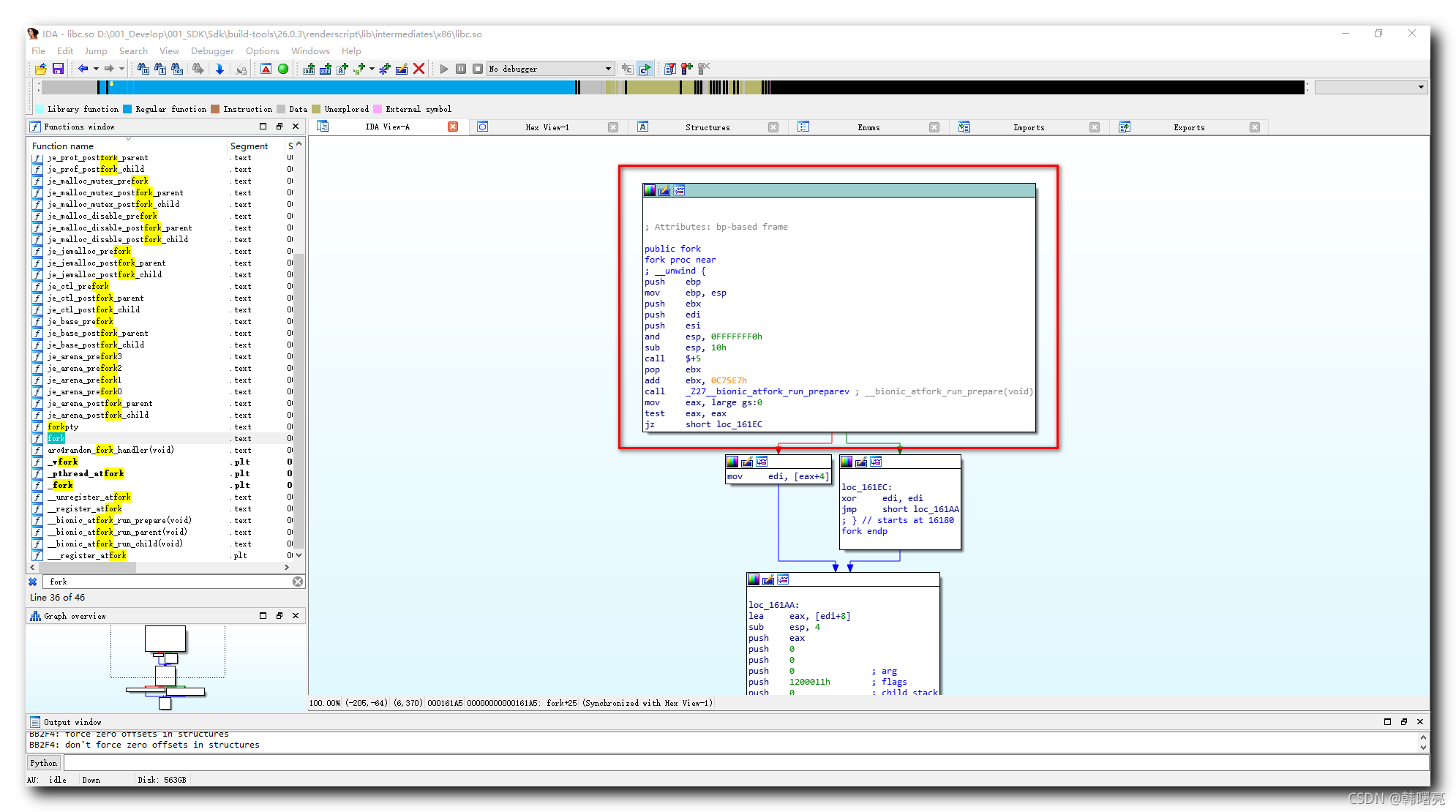

【Android 逆向】x86 汇编 ( 使用 IDA 解析 x86 架构的动态库文件 | x86 汇编语言分析 )(二)

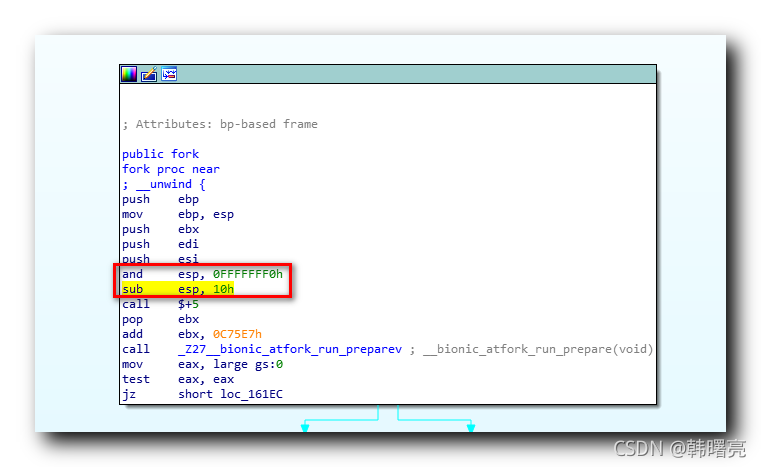

and 与操作 , 取 esp 的低 16 1616 位 , 然后与操作的结果 减去 10h ;and esp, 0FFFFFFF0h sub esp, 10h$+5 的含义是当前指令 + 5 , 即执行下一条指令 , 每个指令的长度是 5 55 字节 ; 该指令可能是为了兼容 arm 代码而生成的...

【Android 逆向】x86 汇编 ( 使用 IDA 解析 x86 架构的动态库文件 | x86 汇编语言分析 )(一)

文章目录一、x86 汇编语言分析一、x86 汇编语言分析在上一篇博客 【Android 逆向】x86 汇编 ( 使用 IDA 解析 x86 架构的动态库文件 | 使用 IDA 打开动态库文件 | IDA 中查找指定的方法 ) 中 , 使用 IDA 反编译 Android SDK 中的 D:\001_...

本页面内关键词为智能算法引擎基于机器学习所生成,如有任何问题,可在页面下方点击"联系我们"与我们沟通。

Android分析相关内容

- Android launcher分析

- Android ios分析

- Android scroll分析

- Android recovery分析

- Android分析ui

- Android分析systemui

- Android应用开发分析音乐播放器

- Android车载应用开发分析

- Android应用开发分析多媒体

- Android分析架构

- Android分析apk

- 视频文稿车载Android应用开发分析

- Android分析下载

- Android分析aosp

- Android分析接口

- Android加密分析

- Android任务功能分析

- Android简要分析

- Android优化分析源码分析

- Android开源分析

- Android内核分析

- Android窗口管理分析view绘制

- Android窗口管理分析

- Android滑动分析

- Android window分析

- Android视图分析

- Android源码分析分析

- Android层级分析

- Android类加载分析

- Android流程分析dexfile

- Android流程分析dexpathlist函数

- Android加固脱壳dex流程分析

- Android dex优化流程分析

- Android dex分析

- Android dex分析函数

- Android分析方法源码分析

- Android dexclassloader分析

- Android dexclassloader加载分析

- Android加载dex流程分析

- Android脱壳dexclassloader流程分析函数

- Android构造函数分析dexpathlist

- Android组件分析

- Android简介分析

- Android分析网络

- Android工具类分析

- Android进程注入分析

- Android环境分析

- Android apk分析

Android更多分析相关

- Android实现原理分析

- Android窗口分析

- Android应用程序组件分析

- Android共享分析

- Android进程机制分析

- Android插件化分析

- Android插件化hook分析

- Android frame buffer分析

- Android方法分析

- Android sharedmemory分析

- Android应用程序服务分析

- Android窗口管理windowmanagerservice分析

- Android窗口管理服务windowmanagerservice窗口分析

- Android应用程序键盘分析

- Android硬件hal模块gralloc分析

- Android模型分析

- Android设备分析

- Android安全dex加密application分析

- Android缓冲区frame硬件分析

- Android渲染分析

- Android动画分析

- Android插件化框架分析流程

- Android机制启动过程分析

- Android键盘keyboard消息处理机制分析

- Android触摸事件分析

- Android jni分析

- Android进程binder源代码分析

- Android机制应用程序分析

- Android应用程序contentprovider分析

- Android应用程序组件contentprovider源代码分析

- Android笔记触摸事件分析

- 分析Android

- Android sdcard流程分析

- Android activitythread分析

- Android程序surfaceflinger分析

- Android内存泄露分析

- Android分析viewgroup

- Android窗口管理服务windowmanagerservice分析

- Android虚拟分析

- Android用法分析

- Android布局view分析

- Android mat工具分析

- Android分析pipe

- Android属性分析

- Android资源分析

- Android apk文件分析

- Android pro分析

- Android服务windowmanagerservice计算分析

- Android回收分析

- Android motionevent分析

Android您可能感兴趣

- Android Jetpack

- Android Kotlin

- Android实践指南

- Android构建

- Android应用

- Android应用性能

- Android优化

- Android性能优化

- Android实战

- Android协程

- Android开发

- Android Studio

- Android实现

- Android报错

- Android系统

- Android文件

- Android手机

- Android app

- Android图片

- Android自定义

- Android Activity

- Android源码

- Android数据

- Android java

- Android方法

- Android SDK

- Android项目

- Android iOS