【Windows 逆向】CE 地址遍历工具 ( CE 结构剖析工具 | 人物数据内存结构 | 人物三维坐标数据分析 )

文章目录一、人物数据内存结构二、人物三维坐标数据分析一、人物数据内存结构由前两篇博客【Windows 逆向】CE 地址遍历工具 ( CE 结构剖析工具 | 从内存结构中根据寻址路径查找子弹数据的内存地址 )【Windows 逆向】CE 地址遍历工具 ( CE 结构剖析工具 | 遍历查找后坐力数据 |...

【Windows 逆向】CE 地址遍历工具 ( CE 结构剖析工具 | 遍历查找后坐力数据 | 尝试修改后坐力数据 )

文章目录一、遍历后坐力数据二、尝试修改后坐力数据一、遍历后坐力数据在上一篇博客 【Windows 逆向】CE 地址遍历工具 ( CE 结构剖析工具 | 从内存结构中根据寻址路径查找子弹数据的内存地址 ) 中 , 在 内存结构剖析工具 中 , 通过基址寻址路径找到了子弹数据的内存地址 ;一般情况下 ,...

【Windows 逆向】CE 地址遍历工具 ( CE 结构剖析工具 | 从内存结构中根据寻址路径查找子弹数据的内存地址 )(三)

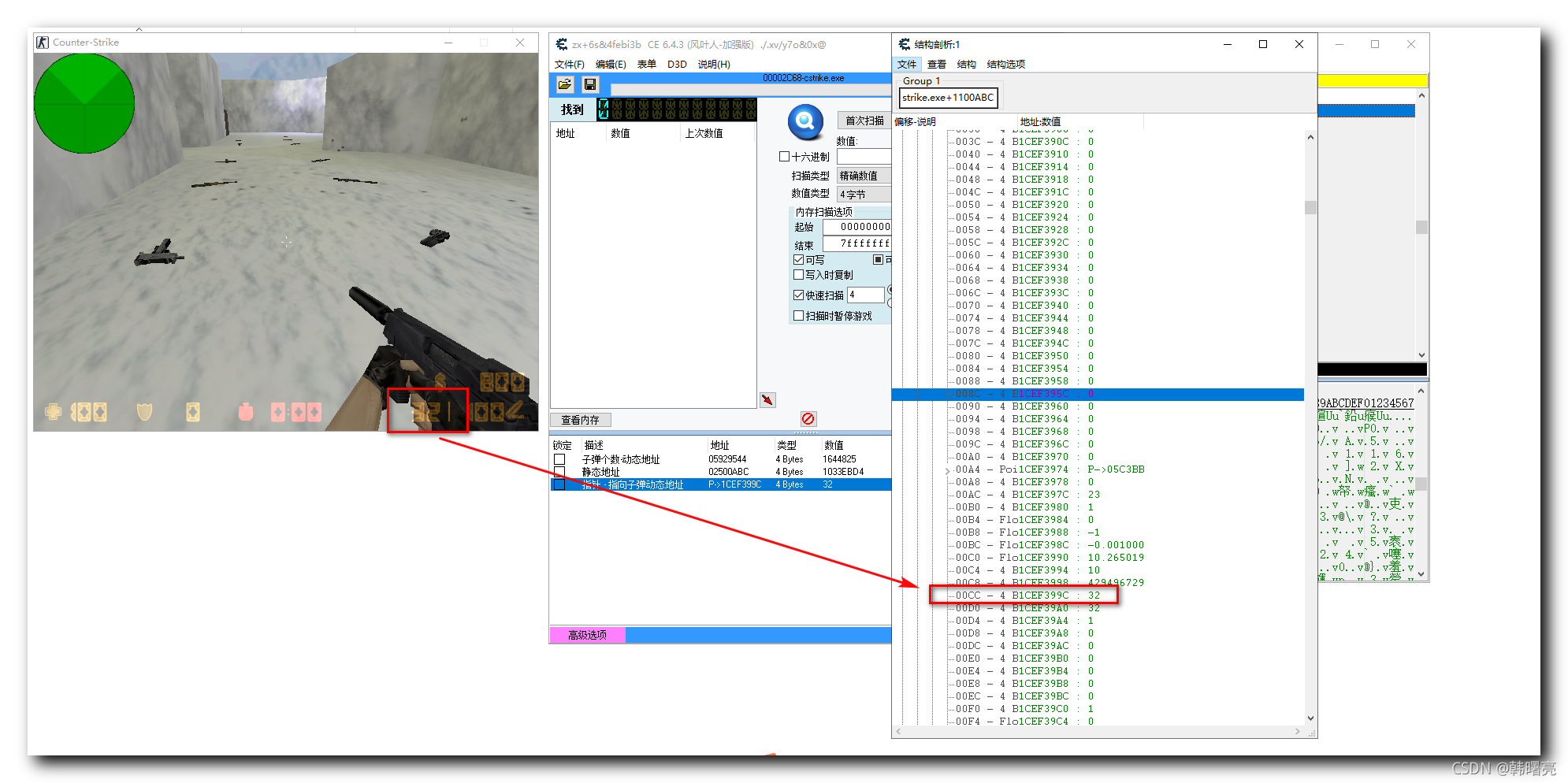

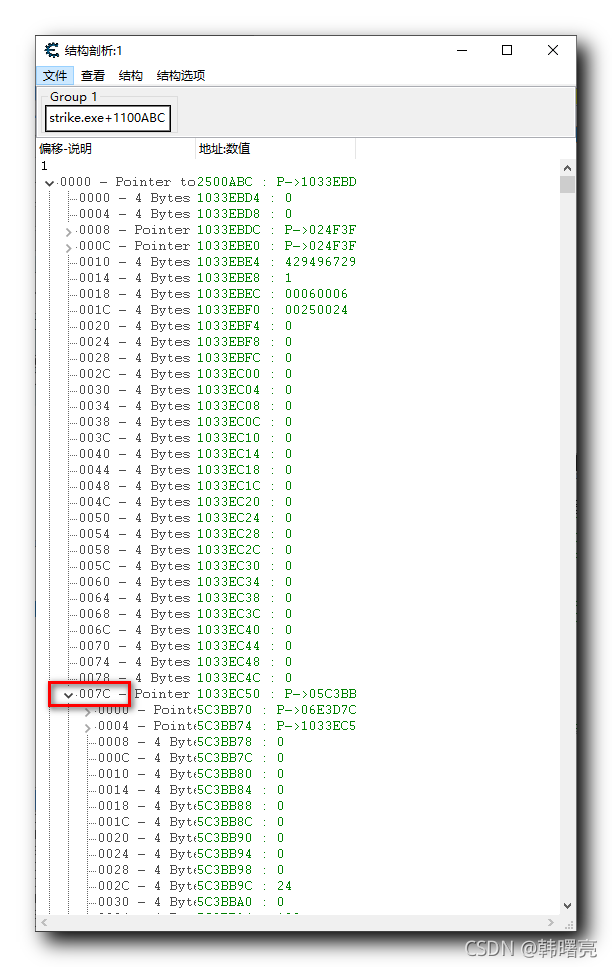

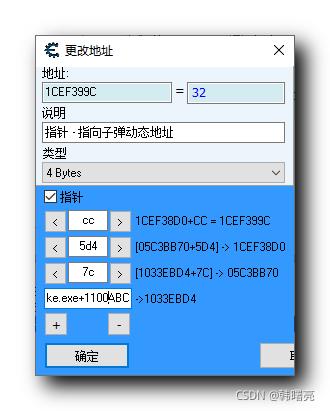

然后点开 0000 -> 7C ,点开 0000 -> 7C -> 5D4 ,查看 0000 -> 7C -> 5D4 -> CC, 该地址就是子弹数据的 动态地址 1CEF395C ;

【Windows 逆向】CE 地址遍历工具 ( CE 结构剖析工具 | 从内存结构中根据寻址路径查找子弹数据的内存地址 )(二)

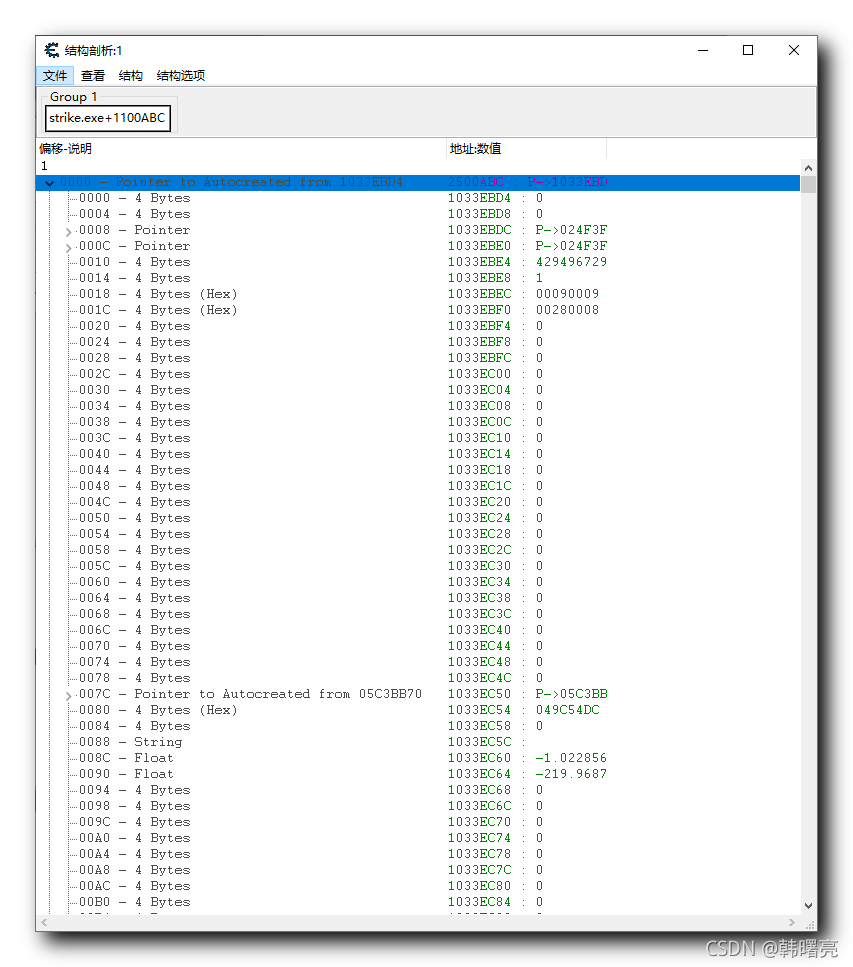

选择 " 是 " ,默认 4096 不需要更改 , 选择 " 确定 " ,然后就可以打开整个游戏的内存结构 ;二、从内存结构中根据寻址路径查找子弹数据的内存地址子弹数据的地址是 基地址 cstrike.exe+1100ABC ,然后进行 3 次 基址变址寻址 , 第一次偏移量 7C , 第二次偏移量...

【Windows 逆向】CE 地址遍历工具 ( CE 结构剖析工具 | 从内存结构中根据寻址路径查找子弹数据的内存地址 )(一)

文章目录一、CE 结构剖析工具二、从内存结构中根据寻址路径查找子弹数据的内存地址一、CE 结构剖析工具游戏中的数据结构 , 需要靠调试和观察 , 才能发现其中的规律 ;之前发现的 静态地址 为 cstrike.exe+1100ABC , 该地址又称为基地址 ;在 CE 中 , 点击 " 查看内存 "...

【Windows 逆向】使用 CE 工具挖掘关键数据内存真实地址 ( 数据查找技巧 | 地址访问调试 | 指令选择技巧 | MOV 汇编指令含义 | 基址值搜索 ) ★

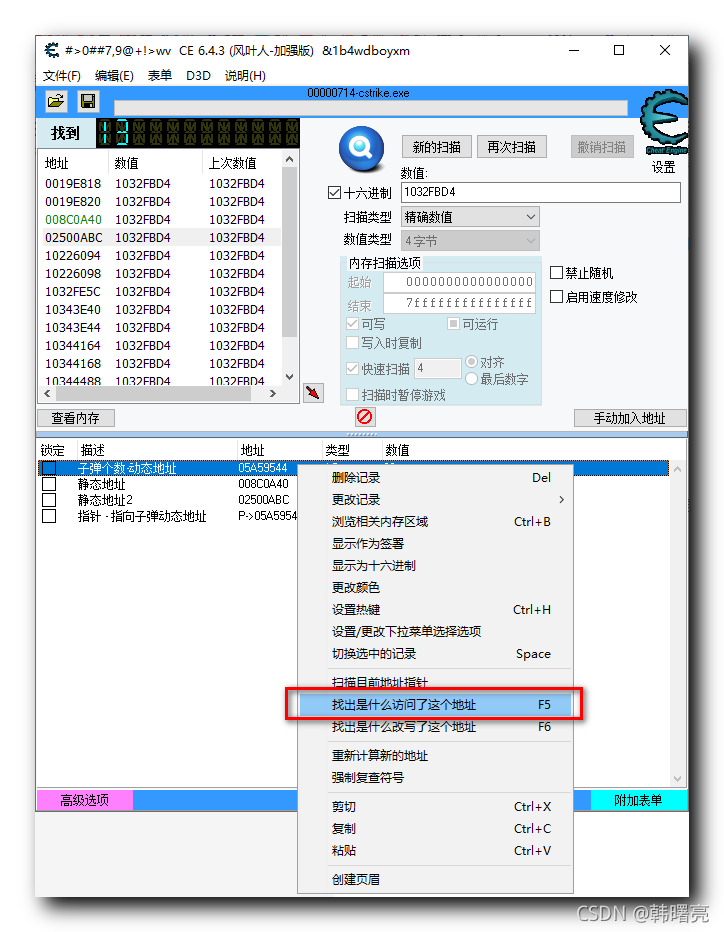

文章目录一、查找动态地址二、静态地址查找技巧1、地址访问调试2、指令选择技巧3、MOV 汇编指令含义4、基址值搜索一、查找动态地址以查找子弹数量内存为例 , 参考 【Windows 逆向】使用 CE 工具挖掘关键数据内存真实地址 ( 查找子弹数据的动态地址 | 查找子弹数据的静态地址 | 静态地址分...

【Windows 逆向】使用 CE 工具挖掘关键数据内存真实地址 ( 逐层分析分析 静态地址 到 动态地址 的寻址 + 偏移 过程 ) ★(二)

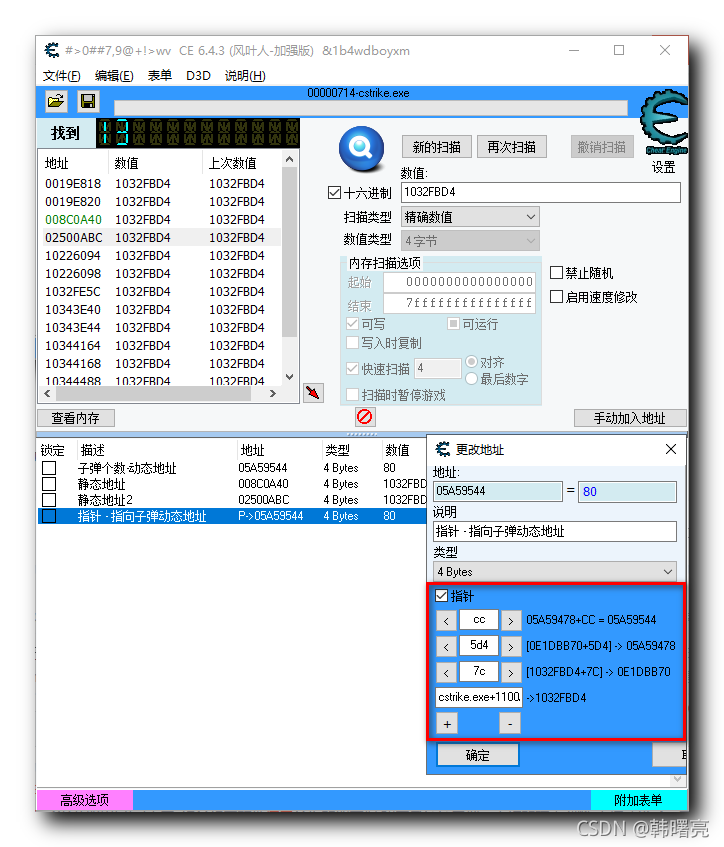

四、第三层地址第二层地址 指向的内存地址存储的值为 0E1DBB70 ;第三层地址如下图 :该 0E1DBB70 值 加上 5D4 构成一个新地址 0E1DC144 , 该 0E1DC144 地址中存储的值是 05A59478 ;五、第四层地址第三层地址 指向的内存地址存储的值为 05A59478 ...

【Windows 逆向】使用 CE 工具挖掘关键数据内存真实地址 ( 逐层分析分析 静态地址 到 动态地址 的寻址 + 偏移 过程 ) ★(一)

文章目录前言一、上一篇博客中获取到的静态地址二、第一层静态地址 cstrike.exe+1100ABC三、第二层地址四、第三层地址五、第四层地址六、静态地址 到 动态地址 的寻址 + 偏移 过程总结前言在博客 【Windows 逆向】使用 CE 工具挖掘关键数据内存真实地址 ( CE 找出子弹数据内...

【Windows 逆向】内存地址分析 ( 内存条 | 虚拟内存 | 内存地址及寻址范围 | 内存地址与数据的关系 )

文章目录一、内存地址1、内存条2、虚拟内存3、内存地址及寻址范围二、内存地址与数据的关系一、内存地址1、内存条启动设备后 , 运行的是操作系统 , 然后在操作系统中 , 运行的是应用软件 ;内存条 : 操作系统 和 应用软件 运行在内存中 , 内存 对应的硬件就是 内存条 ,内存条的大小是固定的 ,...

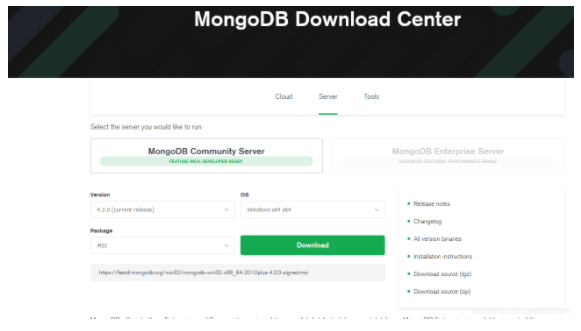

4.0版本以上mongodb在Windows下载安装-添加Windows服务-安装可视化工具管理数据教程

MongoDB是一个介于关系数据库和非关系数据库之间的产品,是非关系数据库当中功能最丰富,最像关系数据库的。它支持的数据结构非常松散,是类似json的bson格式,因此可以存储比较复杂的数据类型。Mongo最大的特点是它支持的查询语言非常强大,...

本页面内关键词为智能算法引擎基于机器学习所生成,如有任何问题,可在页面下方点击"联系我们"与我们沟通。

社区圈子

Windows更多数据相关

- Windows sql数据

- Windows app数据

- 同步数据Windows

- Windows位图数据

- Windows数据交互

- Windows日志数据

- 数据升级Windows

- postgresql Windows数据

- Windows od调试器工具调试数据

- Windows数据类型

- Windows地址数据

- 构建Windows数据

- 数据显示Windows

- Windows数据地址

- Windows调试数据

- Windows路径子弹数据内存地址

- 数据Windows升级

- Windows实例教程数据绑定基础

- Windows聚合逻辑数据聚合函数

- Windows od调试器数据

- new portal Windows数据vhd

Windows您可能感兴趣

- Windows操作系统

- Windows目录

- Windows swift

- Windows modelscope

- Windows版本

- Windows系统

- Windows Nacos

- Windows运行

- Windows虚机

- Windows用户登录

- Windows安装

- Windows server

- Windows服务器

- Windows linux

- Windows配置

- Windows ecs

- Windows phone

- Windows服务

- Windows开发

- Windows文件

- Windows环境

- Windows R2

- Windows程序

- Windows IIS

- Windows部署

- Windows设置

- Windows方法

- Windows报错

- Windows命令