接上篇文章,在测试宝塔 WAF 的未授权访问漏洞时无意间还发现了一个 SQL 注入漏洞

接上篇文章,在测试宝塔 WAF 的未授权访问漏洞时无意间还发现了一个 SQL 注入漏洞,品相还不错,可执行任意 SQL 语句。 总之,吃了一惊,一个防 SQL 注入的工具居然也有 SQL 注入漏洞。 请看这段代码 get_site_status = function (...

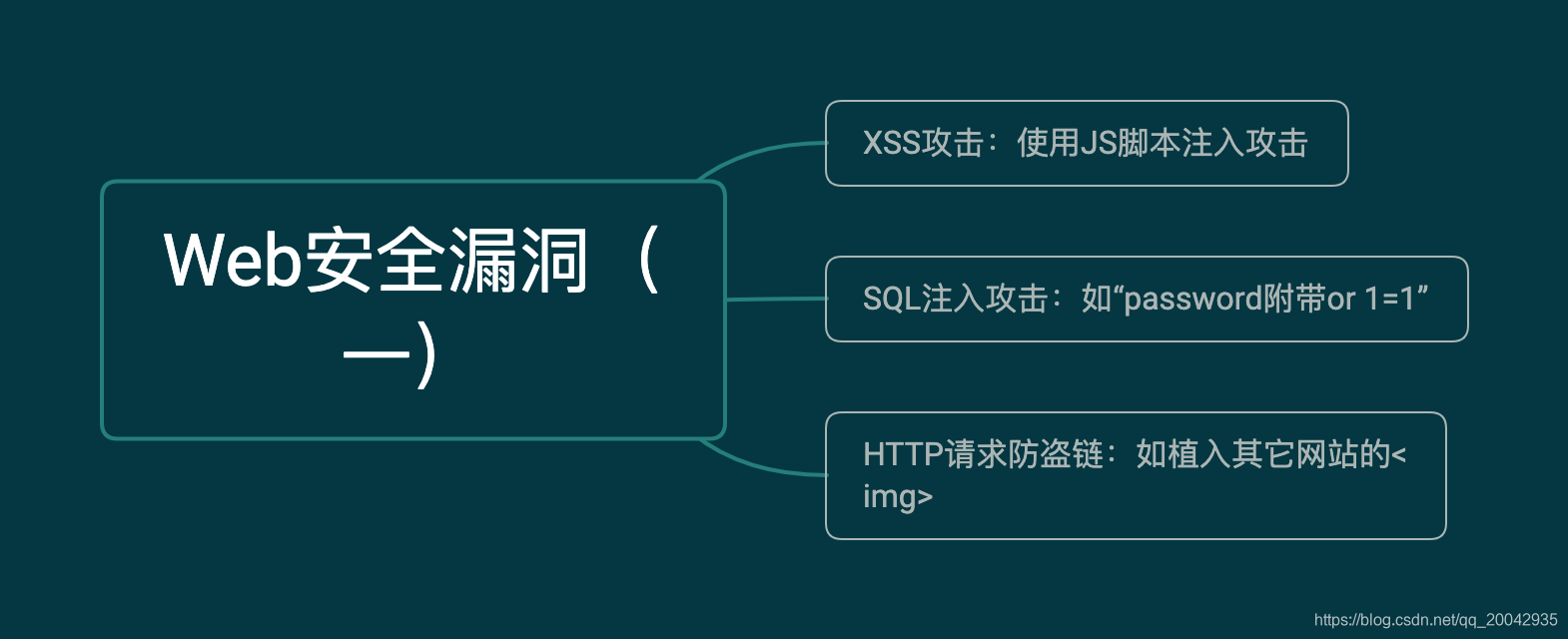

互联网并发与安全系列教程(05) - 常见的Web安全漏洞(XSS攻击、SQL注入、防盗链)

1. XSS攻击XSS攻击使用Javascript脚本注入进行攻击例如在提交表单后,展示到另一个页面,可能会受到XSS脚本注入,读取本地cookie远程发送给黑客服务器端。<script>alert('sss')</script> <script>window.l...

广联达OA漏洞合集(信息泄露+SQL注入+文件上传)

声明请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。广联达OA存在信息泄露一、漏洞概述广联达Linkworks办公OA存在信息泄露,攻击者可通过此漏洞获取...

Smanga未授权远程代码执行漏洞(CVE-2023-36076) 附加SQL注入+任意文件读取

声明请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。一、产品简介无需配置,docker直装的漫画流媒体阅读工具。以emby plex为灵感,为解决漫画阅读...

【网络安全】护网系列-web漏洞(SQl、RCE、XSS)

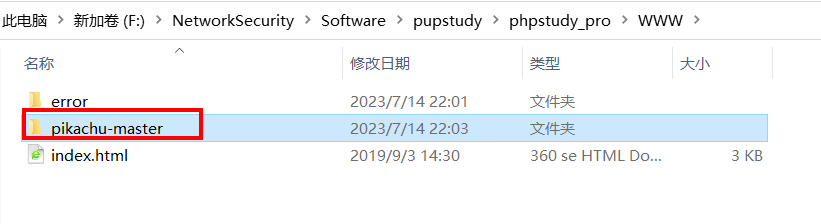

三、Web安全-漏洞 1. SQL 注入 1.1 pikachu靶场环境安装 下载地址:https://github.com/zhuifengshaonianhanlu/pikachu 1、下载pikachu-master安装包 2、在phpstudy的www目录下解压 3、更改WWW\pikach...

WEB常见漏洞之SQL注入(靶场篇—4)4

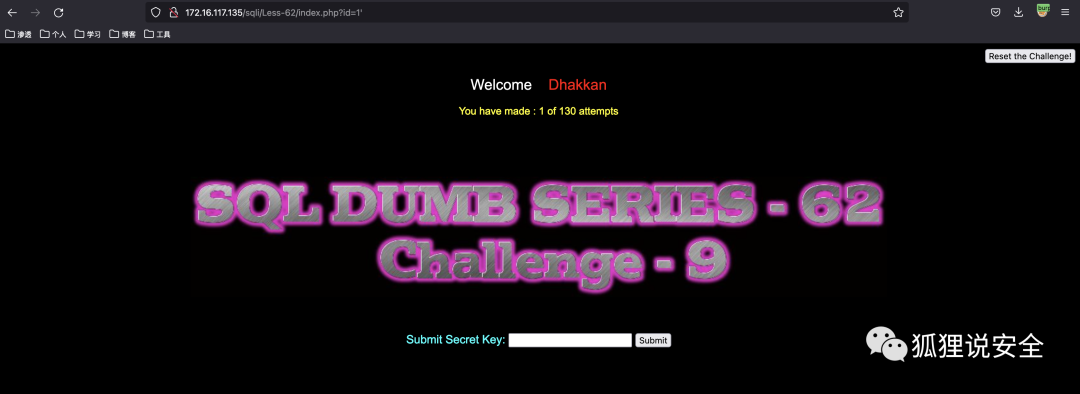

Lesson-62该题为单括号单引号get型注入,利用方式包括布尔盲注、时间盲注id=1'目标SQL语句如下:if ($_POST['reset']): setcookie('challenge', ' ', time() - 3600000);else: if ...

WEB常见漏洞之SQL注入(靶场篇—4)1

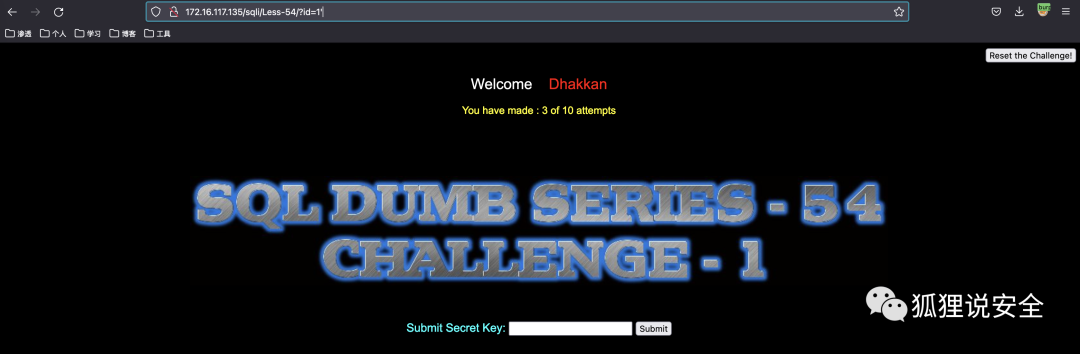

0x01 进阶挑战 54-65Lesson-54该题为单引号get型注入,利用方式包括联合查询、布尔盲注、时间盲注id=1'目标SQL语句如下:if ($_POST['reset']): setcookie('challenge', ' ', time() - 3600000)...

WEB常见漏洞之SQL注入(靶场篇—3)4

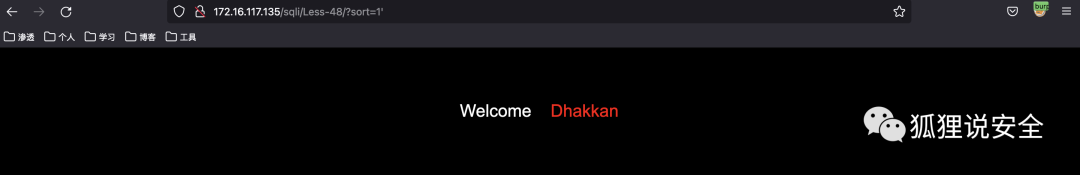

Lesson-48该题为数字型get型注入,利用方式包括布尔盲注、时间盲注sort=1'目标SQL语句如下:$id=$_GET['sort'];$sql = "SELECT * FROM users ORDER BY $id";# 返回内容if true: 输出查询...

WEB常见漏洞之SQL注入(靶场篇—3)3

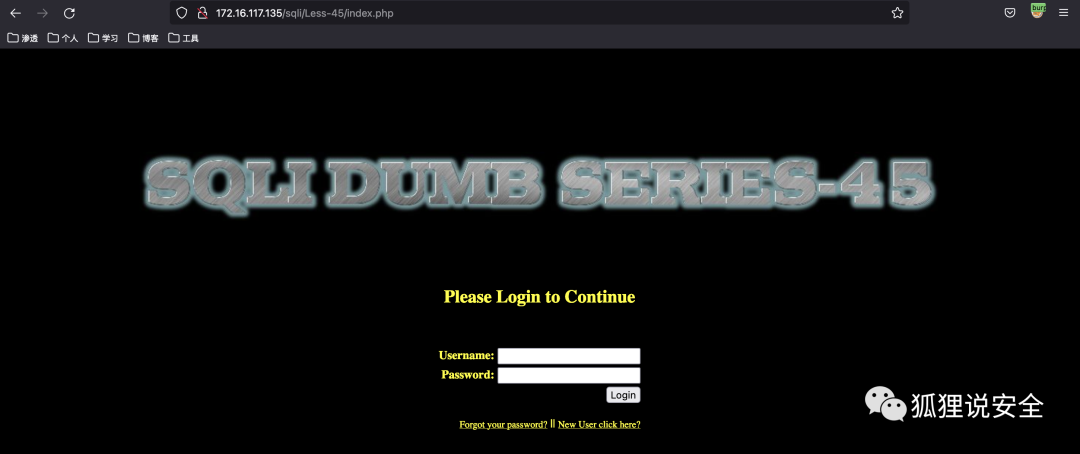

Lesson-45该题为单括号单引号post型注入,利用方式包括联合查询注入、布尔盲注、时间盲注、堆叠注入,登录界面以 post 方式接收变量,存在忘记密码和新建用户选项目标SQL语句如下://login.php$username = mysqli_real_escape_string($con1,...

WEB常见漏洞之SQL注入(靶场篇—3)2

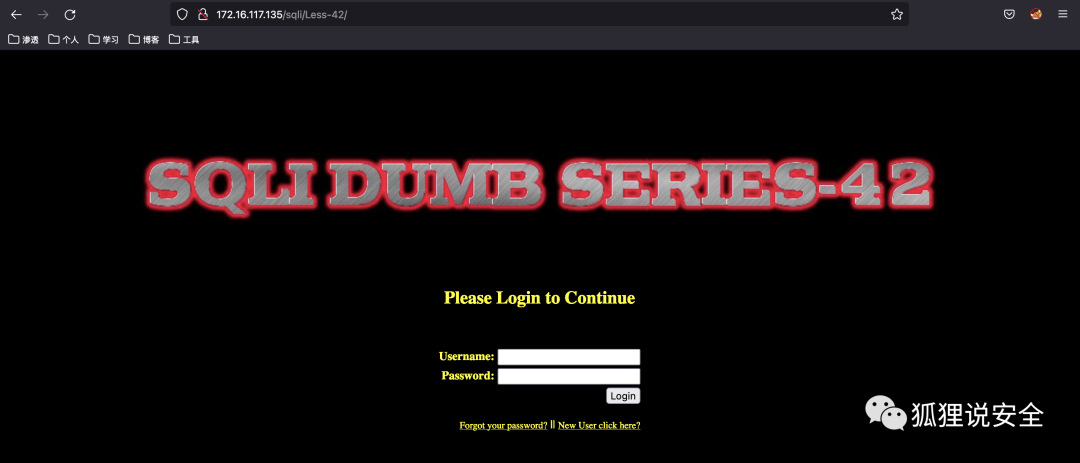

Lesson-42该题为单引号post型注入,利用方式包括联合查询注入、报错注入、布尔盲注、时间盲注、堆叠注入,登录界面以 post 方式接收变量,存在忘记密码和新建用户选项但忘记密码和注册用户这两个功能都无法使用使用正确的密码登录成功,可在其中修改密码目标SQL语句如下://login.php$u...

本页面内关键词为智能算法引擎基于机器学习所生成,如有任何问题,可在页面下方点击"联系我们"与我们沟通。